Hasznosítja zerodei, a veszély és a megelőzés

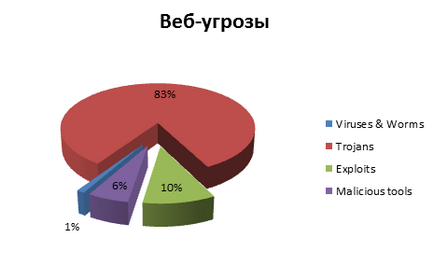

Ebben a „pogácsa” többnyire vonzott első látásra feltűnő 10% -a támadások az úgynevezett hasznosítja (sőt, arányuk lesz, mert gyakran sok trójaiak is van egy gyengéje ezek használatát veszélyek). Elég egyedi jelenség a laikusok és a valódi fejfájást a biztonsági emberek szakemberek. Azok a know - akkor azonnal ide. A többi - kisebb mikro-oktatási program.

Szoftver által az emberek, és az emberek hajlamosak elfelejteni, és hibázni, plusz még nem találták fel az abszolút tökéletes programozási technikák. Ennek eredményeként szinte minden program tartalmaz réseket - hibákat a kódot, ami miatt a támadó átveheti az irányítást a rendszer felett, megzavarhatja a munka, stb Kód, amely megtámadja a sebezhetőséget programok nevezett hasznosítja.

Sérülékenységek vagy nem lehet kihasználja - ez függ a prevalencia és a funkcionalitás a program, és ennek megfelelően a szintet a figyelmet, hogy a részét a cyber-gazemberek. Egy tipikus példa - a legutóbbi járvány Mac trójai Flashback. A sérülékenység a Java, amely megtámadta ezt a malware talált már az év elején, de kihasználják a Mac meg csak egy hónap múlva. Fontos: ha a biztonsági rések egy adott program nem található - ez nem jelenti azt, hogy nem. Ez csak azt jelenti, hogy a) használják túl kevesen véletlenül „dudor” a hiba, vagy b) az nafig senki sem kell, hogy ez kifejezetten ásott, hogy megtalálják az ilyen hibákat.

A legkellemetlenebb fajta hasznosítja - az úgynevezett zerodei (kihasználni "nulla idő" 0-napos kihasználni). Általában először megtalálni egy biztonsági rést, akkor a fejlesztő sürgősen foltok különleges „patch” ( „patch”, tapasz), majd később húzta a cyber a föld alatt, hogy kihasználják, és megpróbálja megtámadni a felhasználók, akik nem volt ideje, hogy egy „folt”. Sokkal inkább egy olyan forgatókönyv, amelyben szeretnénk fejleszteni az eseményt. Sőt, néha előfordul, hogy kihasználják megjelenő információval együtt a biztonsági rést, vagy a fejlesztő (például Apple esetében Flashback) húzza a kiadás a „foltok”, és ennek eredményeként a kiaknázása előtt külseje. Kihasználása, amelyek nincsenek „foltok”, és felszólította zerodeem.

De az érdekes adatokat földrajz web támadás forrása, legtöbbjük csak a használat:

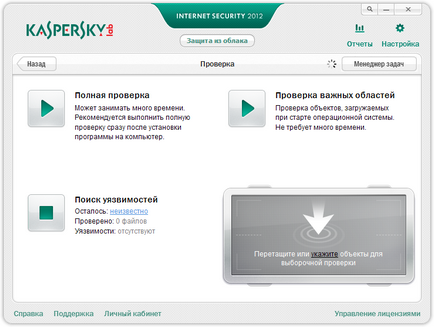

De a félelem farkas - az erdőben, hogy ne menjen. Hasznosítja azt is küzdenek sokáig és sikeresen is. Azt már régóta a termékeink van egy külön adatbázis, amely tartalmazza a készülék ismert hasznosítja és rosszindulatú URL-eket, amelyek a fertőzés van betöltve, valamint a speciális heurisztikus és proaktív technológiákat felismerni az ilyen típusú fenyegetés. Abban az esetben, egy ilyen program kód blokkolva van, és a felhasználó figyelmeztetést kap rendszergazda, támadás akciók visszaállítja. Plusz van egy rendszer átkutat sebezhetőségeket:

Most néhány bennfentes, hogy úgy mondjam bizalommal a világ - egy nagyon finom spoiler funkciók következő verziójában KIS / KAV. A kiadás az új változata a Endpoint Security 1Q. jövőre is elérhető lesz, és a vállalati ügyfelek számára. Ahogy sejtette, ez a funkció is van köze elleni védelem hasznosítja. Ahhoz, hogy pontos legyek - az ismeretlen kihasználja, azaz Valaha zerodeev!

Általában én gyakran a kérdést - Hogyan lehet védekezni a mi az ismeretlen? Nos, először is, mi nem az orrát piszkálta. Jelenleg mintegy ezer ember a RD egész világon, és csak azt teszi, hogy szimulálja fenyegetések feltárja trendek és egyébként a jövőre gondolva a számítógép. Jelenleg az egyik legfejlettebb többszintű arzenálja leküzdésére jövőbeli fenyegetések - emulátor. heurisztikus, HIPS, viselkedés blokkolók, a hírnevet felhő szolgáltatások. Vaytlisting. kijuttatásvezérlő. egy egész sor proaktív technológiákat ... És másodszor, az „ismeretlen”, a számítógép virológiai nem annyira irracionális, mint a valós életben.

Igen, persze, ez mindig a valószínűségét a néhány teljesen új fertőzés, és ez nehéz megjósolni, és még több proaktív védelmet. De a legtöbb rosszindulatú programok keretein belül működik, bizonyos viselkedési mintákat és használni az egyes eszközöket. És ez a dolog, és meg lehet fogni őket! És mivel a gyakorlat azt mutatja, meglehetősen sikeresen.

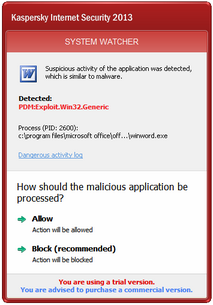

És ez az, amit lényegében a „pumpa” program tevékenységfigyelés modulrendszer Watcher rovására az új Automatikus Exploit Prevention technológiát (AEP). Ennek lényege világos, de a megvalósításhoz részleteket.

Most AEP megy tesztelték, és megmutatja lenyűgöző eredményeket. Mentünk keresztül, hogy egy csomó kihasználja a Flash Player, QuickTime, Adobe Reader, a Java és egyéb szoftverek - a kimutatás eredményét 100% -os volt! Különösen tetszett a sikeres észlelés kihasználni a közelmúltban elismert biztonsági rés a Windows Media Player - Exploit hagyjuk megfertőzni a számítógépet egy speciálisan kialakított MIDI-fájlt, és működik az összes Windows-verziók, az XP. És fontos, mivel az AEP, elkapjuk 100% hasznosítja Tett Blackhole bálna, annak ellenére, hogy az átlag az első tíz közé antivírus világ - körülbelül 94% (sic!).