Hogyan keressen rosszindulatú kódot anélkül, antivírus szoftver és szkennerek

Az igazság az, hogy az a helyszínen esetleg megrepedhet. Sikeres a biztonsági rés kihasználását egy támadó megpróbálja megvetni a lábát a helyszínen, forgalomba a rendszer könyvtár hacker web Shelley, rakodógépek és végrehajtási hátsóajtó a kódot a script és a CMS tárol.

A kártékony kódot fájlokat, és a már meglévő speciális megoldások - anti-vírus szkennerek tárhely. Nem sok, a legnépszerűbb - az AI-BOLIT. MalDet (Linux Malware Detector) és ClamAV.

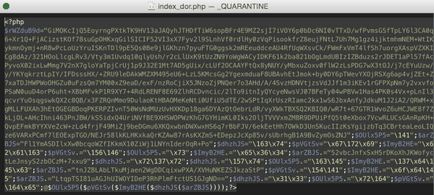

Szkenner segítségével érzékeli a letöltött internetes Shelley, hátsóajtó, adathalász oldalak, levélszemétküldoket és más rosszindulatú szkriptek - az összes dolog, hogy előre tudják, és hozzáadjuk a malware aláírás adatbázis. Egyes szkennerek, például AI-BOLIT, van egy sor olyan heurisztikus szabályok, amelyek képesek kimutatni egy gyanús kódfájlokhoz, amelyet gyakran használnak a rosszindulatú szkriptek vagy fájlok gyanús attribútumokat lehet letölteni a hackerek. De, sajnos, még abban az esetben több szkennerek a hosting, vannak olyan helyzetek, amikor néhány hacker szkriptek észrevétlen marad, ami valójában azt jelenti, hogy a támadó a „hátsó ajtón”, és tudja feltörni a helyszínen, és túl lesz rajta szabályzás a pillanatban.

Modern malware és hacker scriptek jelentősen eltérnek azoktól, amelyeket 4-5 évvel ezelőtt. Most a fejlesztők rosszindulatú kód egyesítjük ködösítés, titkosítás, bomlás, podgruzku külső rosszindulatú kódot, és más trükkök, hogy megtévessze az anti-vírus szoftver. Ezért a valószínűsége hiányzik az új „rosszindulatú programok” sokkal nagyobb, mint korábban.

Mit lehet tenni ebben az esetben hatékonyabb felderítése a vírusok és hackerek honlapon script tárhely? Ki kell használni az átfogó megközelítés: a kezdeti automatikus vizsgálatot és az ezt követő manuális elemzés. Ebben a cikkben fogunk összpontosítani variánsai rosszindulatú kódok észlelésének nélkül szkennerek.

Először is vizsgáljuk meg, hogy törekedni kell betörés esetében.

Így azt feltételezzük, hogy a szkenner már ellenőrizte a fájlokat a tárhely és adatbázis dump, de nem találtak semmit, és a vírus

Fájlok kereséséhez elengedhetetlen grep. Meg lehet keresni a fragmentum rekurzívan fájlok

grep -RIL 'stummann.net/steffen/google-analytics/jquery-1.6.5.min.js' *

Amikor a kiszolgáló hackelés elemzéséhez hasznos a telepített fájlok guid / Suid zászló

Annak megállapítására, hogy mi szkriptek futnak a pillanatban, és a hajó tárhely CPU, akkor hívja

lsof + r 1 -p `ps axww | grep httpd | grep -v grep | awk 'Az általunk használt agy és kéz elemzést a tárhely a fájlok

- Ide direktoriiupload, cache, tmp, hát, log, képek. ahol valami van írva szkriptek vagy letöltött használják, hogy megnézze azt az új fájlok gyanús bővítményeket. Például, akkor ellenőrizze a joomla .php fájlokat képek: megtalálni ./images -name „* .ph *” A legvalószínűbb, ha valami létezik, akkor malware.

Mert WordPress értelme, hogy ellenőrizze a scripts könyvtárban wp-content / feltöltések, mentő és gyorsítótármappáiból így. - Keresünk a fájlokat furcsa nevek

Például, php, fyi.php, n2fd2.php. A fájlok kereshetők

- - szokatlan kombinációja karakterekből

- - a rendelkezésre álló számok 3,4,5,6,7,8,9 a fájl nevét

- Keresünk kiterjesztésű fájlokat nem jellemző

Tegyük fel, hogy van egy WordPress honlap, vagy azok fájlkiterjesztések .py. pl. cgi. így van. C-on. phtml. php3 nem fog egészen hétköznapi. Ha néhány szkriptek és Az ilyen kiterjesztésű fájlokat észlel, annál valószínűbb, hogy lesz hacker eszközök. Lehetséges százaléka téves riasztások, de ez nem jó. - Keresünk fájlokat nem szabványos attribútumok vagy létrehozásának dátuma

Gyanú okozhat fájlokat attribútumokkal, amelyek eltérnek a meglévő kiszolgáló. Például minden .php szkriptek rakják az ftp / sftp és a felhasználó felhasználói, és néhány készítette www-data felhasználó. Logikus, hogy nézd meg a legújabb. Vagy ha a keletkezési időpontját a script fájlt, mielőtt létrehozásának időpontja az oldalon.

Ahhoz, hogy gyorsítsák fel a keresést a fájlok gyanús attribútumok kényelmes használni a unix find parancs. - Keresünk nagy számú ajtók faylov.htmlili .php

Ha a könyvtár több ezer fájlt .php vagy .html, talán egy ajtóban.

Naplókat, amelyek segíthetnek

Rönk webszerver, e-mail szolgáltatás és FTP kimutatására használják a rosszindulatú programok és hacker szkripteket.

feddhetetlenségi ellenőrzés

Sokkal könnyebb, hogy elemezze a hackelés és rosszindulatú scripteket keresni az oldalon, ha az előzetes gondoskodás az ő biztonságát. integritásfigyelő eljárás (integritás ellenőrző) segít, hogy időben változások kimutatására a tárhely, és meghatározza az a tény, betörés. Az egyik legegyszerűbb és leghatékonyabb módja -, hogy a helyszínen alá verziókezelő rendszer (git, svn, CVS). Ha megfelelően van beállítva .gitignore, a változás-ellenőrzési folyamat kihívást git status parancs és megkeresik a rosszindulatú szkriptek és a megváltozott fájlokat - git diff.

Is, akkor mindig van egy biztonsági másolatot a fájl, amely akkor „roll back” a helyszínen másodpercek kérdése. Szerver adminisztrátorok és a fejlett webmesterek használhatja inotify tripwire, auditd és más mechanizmusok nyomon követésére irányuló kérelmek fájlokat és könyvtárakat, és ellenőrzése alatt változások a fájlrendszert.

Sajnos, nem mindig lehetséges, hogy hozzanak létre egy verziókövető rendszer vagy harmadik féltől származó szolgáltatásokra a szerveren. Abban az esetben, megosztott tárhely nem fog telepíteni egy verziókövető rendszer és rendszer szolgáltatásokat. De ez nem számít, sok kész megoldásokat a CMS. Akkor plug-in telepítése, vagy egy külön script a helyszínen, hogy a változások nyomon követése a fájlok. Néhány CMS már végrehajtott egy hatékony ellenőrzési mechanizmust változás és integritásának ellenőrzése (például Bitrix, DLE). Szélsőséges esetben, ha vannak tárhely az ssh, akkor létrehozhat egy hivatkozást penész egy csapat fájlrendszer

ls -lahR> original_file.txt

és ha sikerül létrehozni egy új forma egy másik fájlt, majd hasonlítsa össze őket a WinDiff programok AraxisMerge Eszköz vagy BeyondCompare.

A legtöbb esetben, a fejlesztők a víruskereső és szkennerek ne tartsa fel a fejlesztők a rosszindulatú kódot, így a diagnózis és a kezelés oldalakat nem hivatkozhat automatizált szoftver megoldások és szkripteket. Egy heurisztikus megközelítés, a gazdag eszköztár az operációs rendszer és a CMS funkciók a rosszindulatú kód, amely nem talált víruskeresők. Egy manuális elemzés teszi a folyamat telepek jobb és hatékonyabb.