Lr3 hálózati menedzsment SNMP protokoll

2. Egy kapcsoló tercier D-LinkDES-3810-28.

3. Két második szintkapcsoló ellenőrzött D-LinkDES-3200-10.

Meghatározása és funkciója a protokoll:

Az SNMP (Simple Network Management Protocol, Simple Network Management Protocol) protokoll alkalmazási réteg célja, hogy két feladatot:

• ellenőrző hálózati eszközök és a hálózat egészére;

• menedzsment a hálózati eszközök.

Az SNMP protokoll segítségével kezelő állomások olvasni és módosíthatja a beállításokat átjárók, útválasztók, kapcsolók és más hálózati eszközök.

Változatai SNMP

Először az RFC, amely leírja az SNMP szabványokat, megjelent 1988-ban. 1. verzió podverglaskritike annak középszerű biztonsági modell alapján közösségeket. A tovremya biztonság nem része a prioritások dolgozók gruppIETF interneten.

2. változat ismert, valamint a párt-alapú SNMPv2, FPI SNMPv2p, nem volt széles körben használják, mert a súlyos nézeteltérések a biztonsági infrastruktúra a szabvány. SNMPv2 továbbfejlesztett változata 1. a teljesítmény, a biztonság, a magánélet és a kölcsönhatások „menedzser-vezetők.” Ő vezetett be egy új típusú PDU Get-Bulk-Request, alternatívát Get-Next-Request nagy mennyiségek

információkat egyetlen lekérdezés. Ugyanakkor az új biztonsági rendszer, amely a felek nézett sok, hogy túl bonyolult, és nem volt széles körben elismert.

A közösségi alapú SNMPv2 vagy SNMPv2c, SNMPv2 be anélkül, hogy új biztonsági modell változata 2. Ehelyett azt javasolta, hogy a régi biztonsági modell 1. változat alapján közösségeket. A megfelelő RFC javaslatot elfogadták csak tervezetként szabvány, de vált de facto szabvánnyá SNMPv2. SNMP biztonsági ismét megoldatlan kérdés.

Felhasználó-alapú SNMPv2 vagy SNMPv2u, bizonytalanság közötti kompromisszum túlzott komplexitás és SNMPvl SNMPv2p. A javasolt biztonsági modell alapján a felhasználók volt az alapja SNMPv3.

SNMPv3 végül úgy döntött, ahogy a biztonsági problémák, amelyek sok esetben elfogadható. SNMP 3-as verziója elfogadott IETF mint egy Internet szabvány (IETF STD 62). Szinte minden korábbi RFC elavult. Leíró dokumentumok SNMPv3 protokollt, az alábbiak:

RFC 3411. Egy architektúra leírása SNMP keretek.

• Feldolgozó üzeneteket.

1) Kötődés a közlekedés.

RFC 3417. Transport Mappings az SNMP.

2) Elemzés és szállítási üzeneteket.

RFC 3412. üzenet feldolgozása és elszállítása az SNMP.

RFC 3414. A felhasználó-alapú biztonsági modell (USM) az SNMPv3.

• Feldolgozó PDU

1) protokoll használata.

RFC 3416. Version jegyzőkönyv 2. Operations SNMP.

RFC 3413. SNMP alkalmazások.

RFC 3415. megtekintése alapú Access Control Modell (VACM) az SNMP.

RFC 3418. MIB az SNMP.

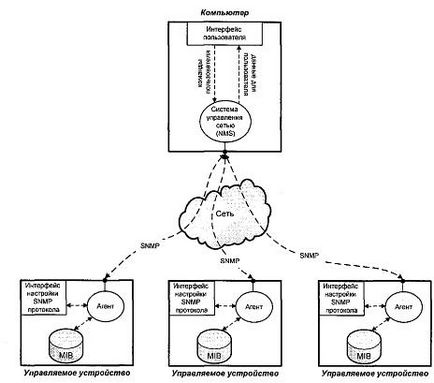

SNMP protokoll modell

A modell az 1. ábrán látható A fő kölcsönható protokoll elemei a szerek (szert) és egy hálózati vezérlő rendszer (NMS, hálózati rendszer). Ami a „kliens-szerver” kiszolgáló szerepe van szerek, vagyis azok, ugyanazokat az eszközöket lehívásához az állam, ahol az SNMP használják.

Ennek megfelelően, a szerepe az ügyfél adott ellenőrzési rendszerek - a hálózati alkalmazások szükséges, hogy információkat gyűjtsön a működését az ügynökök. A kölcsönhatás az ügynökök és irányítási rendszerek alapja az SNMP üzeneteket.

SNMP ügynökök vannak szoftver modulok futó menedzselt eszközök. Az ügynökök adatokat gyűjt a kezelt eszközöket, amelyben dolgoznak.

Agent tartalmazza az összes információt a kezelt hálózati eszköz a Management Information Base (MIB, managementinformationbase). MIB objektumok gyűjteménye, hogy rendelkezésre állnak-olvasási írási műveleteket.

Mindenesetre menedzselt hálózati, lehet, hogy egy vagy több NMS. NMS végre Hálózati alkalmazások képviselő kezelési információ a végfelhasználó.

Abban a pillanatban, négy fajta információs bázis MIV:

1. Internet MIB - információs bázis létesítmények hiba diagnosztika és konfigurációk. Ez magában foglalja a 171 tárgyat (tárgyakat MIB I).

2. LAN manager MIB - adatbázis 90 objektum - jelszavak, ülések, a felhasználók, a megosztott erőforrások.

3. WINS MIB - adatbázis objektumok szükséges kezelési és diagnosztikai WINS- szerver (Microsoft Windows szerverek fizikailag fájlban található

4. DHCP MIB - adatbázis objektumok szükséges kezelési és diagnosztikai DHCP- szerver (Microsoft Windows szerverek fizikailag fájlban található

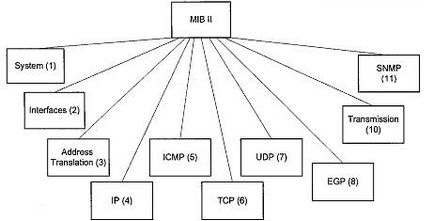

MIB struktúra határozza meg a dokumentum az úgynevezett SMI (Structure of Management Information, a szerkezet a vezérlő információ). Minden MIB egy hierarchikus szerkezetű. Minden adatbázis tartalmaz tíz gyökér alias (ágak).

1. Rendszer - ez a csoport a MIB II hét olyan tárgyak, amelyek mindegyike tárolására használt rendszer adataihoz (OS verzió, ideges, stb.)

4. IP - 42, amely tartalmaz egy objektumot, amelyben adatokat tárolnak az elhaladó IP-csomagokat.

5. ICMP - 26 az objektumokat a statisztikát ICMP-üzeneteket.

6. A TCP - 19 tartalmaz objektumokat tárolja statisztikák TCP protokollt (kapcsolat nyitott portok, stb.)

7. UDP - 6 objektumokat tartalmaz, amelyek tárolják a statisztikák UDP protokoll (bejövő / kimenő adatcsomagok port hiba).

8. EGP - tartalmazza a 20 tárgyat - a forgalmi adatok Külső Gateway Protocol.

9. Transmission - van fenntartva meghatározott feladatok elvégzésére.

10. SNMP - amely 29 objektumokat tárolja statisztikák az SNMP protokoll (bejövő / kimenő csomagokat, csomag méretének korlátozása, hibák, az adatok a folyamat kérés, és még sok más).

MIB fa bővíthető köszönhetően a kísérleti és privát ágak. Például, a gyártók saját maguk állíthatják ágak megvalósításokat is magában foglal a termékeik. Jelenleg az összes szabványosítási munka végzett kísérleti ága.

SMI meghatározza a következő típusú adatokat a Ml:

2. számlálók (méter) - a nem-negatív egész számok, amelyek növelik monoton addig, amíg el nem éri a maximális értéket, ami után visszaáll nullára. Egy példa a számláló a bájtok számát az interfész fogadja.

3. Műszerek (méter) - nem negatív egész számok, amelyek növelni vagy csökkenteni, de vannak rögzítve a maximális értéket. Egy példa «mérők» típus a sor hossza álló kimeneti csomagokat.

4. A kullancsok (tic) - századmásodperc másodperc óta eltelt néhány esemény. Egy példa a típus «kullancsok» jelentése óta eltelt idő az esemény a felület a jelenlegi állapot.

5. Opaque (átlátszatlan) - tetszőleges típusú adatokat. Régen át tetszőleges információt szekvenciák, amelyek kívül esnek a pontos nyomtatást az adatok, amely az SMI.

Fő NMS rendszer parancsok

Ha az NMS akarja, hogy ellenőrizzék minden kezelt eszközök, ez így küldött egy üzenetet, hogy azt jelzi értékének változását az egyik változója.

Általában a kezelt eszközöket reagálni négyféle parancs (vagy beavatja őket):

NMS ellenőrzést felügyelt eszközök olvasható változók által támogatott ezeket az eszközöket.

Szabályozására vezérelt eszközök NMS felvett változók halmozódott fel a menedzselt eszközök

3. A bejárás műveleteket.

NMS felhasználási követési művelet, hogy melyik változó felügyelt eszköz támogatja majd, hogy információkat gyűjtsön a változó táblázatokat.

A kezelt eszközöket használja a „csapda” aszinkron üzenetek az NMS bizonyos eseményeket.

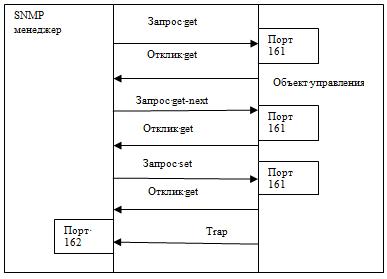

Kommunikációs protokoll

Az alábbiakban a 3. ábra egy idődiagram, amely általában tartalmazza az SNMP-protokoll üzenetekhez. Munkája az SNMP protokoll UDP szállítási protokollt, főleg 161 port. De 162 port trap-üzeneteket. Lehetséges SNMPv3 protokoll parancsokat az 1. táblázatban felsorolt.

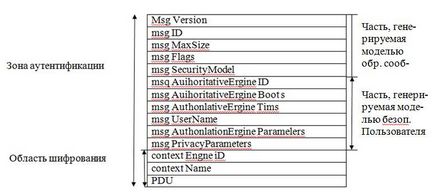

A teljes leírása az üzenet formátumát SNMPv3 van az RFC-3412 dokumentum 6. § «TheSNMPv3 MessageFormat *. Az üzenet formátumot a 4. ábrán látható

SNMP-üzenet logikailag három részre osztható:

1. Az a rész, van kialakítva a küldő által üzeneten belül feldolgozási modell és dolgozza fel a kagylót.

2. A rész, amely felelős a biztonsági funkció.

3. Igazából az adatmező.

Ez a rész a mezőket, az első és a harmadik rész. Ismertetése A biztonsági területek adják a szakaszban. Megvalósítása az üzenet feldolgozási modell, az alábbi területeken alkalmazzuk:

• msgVersion. protokoll verzió. Mert SNMPv3 protokoll mező értéke 3.

• msgstr. Egyedi azonosító által használt SNMP-szervezetek létrehozása közötti levelezés kérés és a válasz. Msgstr érték közötti tartományban 0 - (231-1).

• msgMaxSize. Üzenet maximális mérete bájtban támogatott a feladó. Jelentősége abban rejlik, a tartományban 484 - (231-1) és egyenlő a maximális szegmens méret lehet által érzékelt a feladó.

• msgFlags. Egybájtos tartalmazó karakterlánc három zászló a legkevésbé szignifikáns bit:

- reportableFlag. Ha reportableFlag = 1, az üzenetet el kell küldeni egy jelentést (Jelentés) parancsot. reportableFlag jelző a feladó minden kérés üzenetet (Get paranccsal Set, Inform). A jelző nullára válaszul és Trap-bejelentések;

Zászlók privFlag és authFlag által meghatározott feladó jelzésére biztonsági szintjét ezt az üzenetet. A privFlag = 1 titkosítást használnak, és a authFlag = 0 - hitelesítést. Az érvényes jelzőértékeit bármilyen kombinációja mellett privFlag = 1 AND authFiag = 0 (hitelesítés titkosítás nélkül).

• msgSecurityModel ID amelynek értéke a 0 - (231-1), amely rámutat, hogy a biztonsági modell, hogy a használt megalakult a kommunikáció. Fenntartva 1 értékek - a SNMPvl, 2 és 3 - D L I SNMPv3.

Security for SNMPv3

Modell biztonsági protokollok SNMPv1-v3

Mi listát a biztonsági modell alkalmazható a megfelelő verziók a protokoll

SNMPvl - A közösségi alapú biztonsági modell

SNMPv2p - Fél-alapú biztonsági modell

SNMPv2c- közösségi alapú biztonsági modell

SNMPv2u - felhasználó-alapú biztonsági modell

SNMPv3 - USM felhasználó-alapú biztonsági modell

A biztonsági modell közösségi alapú

A biztonsági modell alapján közösségek (közösségi alapú biztonsági modell) volt az első, a legegyszerűbb és a leginkább bizonytalan. Ez magában csak hitelesítés a „közösség húr”, sőt, a jelszó hálózaton továbbított a szervezetben SNMP üzenetek szöveges formában. Ez a biztonsági modell nem képes kezelni bármilyen információ biztonsági fenyegetések. Azonban, gyakran használják mostanáig egyszerűsége miatt, valamint jelenléte miatt a külső, nem-SNMP biztonsági rendszerek, mint például a tűzfalak.

A biztonsági modell alapján party

A biztonsági modell alapján oldala (fél-alapú biztonsági modell) magában foglalja az fogalmának bevezetése a kezét. Fél - egy virtuális futtatási környezetet, amelyben a megengedett műveletek korlátozódik közigazgatási. Összefoglaló SNMP üzenet feldolgozásakor viselkedik, mint egy oldalon, így korlátozott műveletek, hogy bizonyos párt.

Side határozza meg a következő paramétereket:

1. Egyedi kézzel azonosító.

3. jegyzőkönyv hitelesítés szükséges paraméterek hitelesítési összes üzenet oldalról.

4. Protokoll titkosítás és szükséges paramétereket titkosítani minden kommunikációt oldalon. Használhatja a különböző algoritmusok hitelesítési és titkosítási protokollokat. Jellemzően egy algoritmust a hitelesítési protokollt használja a hash függvény Message Digest 5 (MD5), titkosítás és protokoll - algoritmus adatok EncryptionStandard (DES) a CipherBlockChaining mód (CBC). A megfelelő hitelesítési és titkosítási protokollokat modell megbirkózik a legtöbb biztonsági fenyegetések. Ez a biztonsági modell nem volt széles körben elfogadott, mert sok tűnt, túl bonyolult és zavaros.

A biztonsági modell alapján a felhasználó

A biztonsági modell a felhasználó-alapú (User-alapú biztonsági modell) bevezeti a felhasználók, akiknek a nevében az SNMP entitás. Ez a felhasználó jellemzi a felhasználó által használt nevet hitelesítési és titkosítási protokollokat, valamint a privát kulcs hitelesítés és titkosítás. Hitelesítés és titkosítás választható. A biztonsági modell sok tekintetben hasonló a

modell alapján a felek, de ez könnyen azonosítsa a felhasználókat és a legfontosabb elosztó protokoll működését.

szerver (hiteles Engene). Bármely elküldött üzenet egy vagy két

Ha a bemeneti üzenetet továbbítjuk az üzenetet kezelő az USM, kezelni a biztonsági beállításokat tartalmaz az üzenet fejlécében.

A következő mezők tartalmazzák a biztonsági beállításokat:

uchastvuyuschegovobmene. Object tartalmaz egész snmpEngeneBoots

értékek a tartomány 0 - (23: 1-1). Ez a mező egy szám, amely azt jelzi, hogy hány alkalommal a SNMP-szerver újraindítása után konfigurációt.

• msgUserName. A felhasználó neve, aki az üzenetet küldte.

• msgAuthentication paraméterek. Ez a mező tartalmazza a nullát, ha nem hitelesítést használ a csere. Különben ez a mező tartalmazza a hitelesítési paramétert.

• msgPrivacyParameters. Ez a mező tartalmazza a nullát, ha nem szabályoknak való megfelelés

Adatvédelmi. Különben ez a mező tartalmazza a paramétert

biztonság. A jelenlegi USM modell a DES algoritmus.

SNMPv3 hitelesítési mechanizmus feltételezi, hogy a kapott üzenet valóban küldeni egy felhasználónak, akinek a neve szerepel a levél fejlécében, és ez a név nem került módosításra a szállítás során az üzenet. Végrehajtásához hitelesítés minden felhasználó részt vesz a csere kell egy titkos hitelesítési kulcsot a valamennyi résztvevő (meghatározva a rendszer konfigurációjától fázis).

Az üzenetben a feladó küldte tartalmaznia kell kód, amely egy olyan funkció az üzenet tartalmát és a titkos kulcsot. Egyik alapelve az, hogy ellenőrizze USM aktuális üzeneteit, ami valószínűtlenné teszi a támadás segítségével másolatot az üzenetet.

Hozzáférés-vezérlési modell

ügynök konfigurációs rendszer lehetővé teszi a különböző szintű hozzáférést a MIB bázist a különböző SNMP-vezetők. Ez úgy történik, hogy korlátozza a hozzáférést bizonyos hatóanyagok bizonyos részein a MIB, valamint korlátozza a megengedett

műveletek egy előre meghatározott részének Ml B. Ez a hozzáférés-vezérlési rendszer úgynevezett VACM (nézet-BasedAccessControlModel). Az elemzések keretében hozzáférés-vezérlés (vacmContextTable), valamint a speciális asztal vacmSecurity ToGroupTable, vacmTreeFamilyTable és vacmAccessTable.

Az, hogy a teljesítmény:

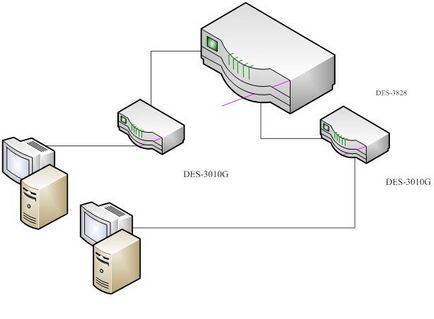

1.Soberite hálózati topológia az 5. ábrán látható.

5. ábra - Hálózati topológia

2. SNMP protokoll kapcsolók.

3. ZapustiteutilituiReasoning MIB Browser.

4. Töltsön MIB RFC-1213 alap.

5. mindkét kapcsoló (DES-3010 és DES-3828) találtuk a következő paramétereket:

- az eszköz nevét, működési idő, szolgáltatás futó

eszköz (ág rendszer);

- számos interfész számára az eszköz, a tartalom a táblázat interfészek,

két további hozzárendelése virtuális portok (interfészek ág);

TCP-kapcsolatok létrehozott eszköz (érintse ága).

6. Töltsön MIB időalap, DES-3010G-L2MGMT a katalógusban

root / Desktop / SNMP / DES3000-MIB / private /.

7. Határozza meg a jelenlegi rendszer idején a kapcsolót.

8. állapotának meghatározásához kapcsoló portok (bázis DES-3010G-L2MGMT, ág swL2PortlnfoTable, swL2PortMgmt táblázat).

1. Mi az SNMP protokoll. funkciója és célja?

2. Adjon nevet a fül rész SingleIPManagementi azok funkcióit.